Angesichts ständig neuer Bedrohungen (von Einbrüchen bis Cyberangriffen) müssen Unternehmen technische und organisatorische Datensicherheitsmaßnahmen ergreifen, um sich gegen vielfältige Risiken zu wappnen. Eine umfassende Sicherheitsstrategie deckt deshalb alle Bereiche ab: Physische Sicherheit, IT-Sicherheit, Datenschutz/Compliance und Notfallvorsorge.

Bedeutung der Sicherheit für Unternehmen

Warum Sicherheitsmaßnahmen für Infrastruktur und Daten entscheidend sind

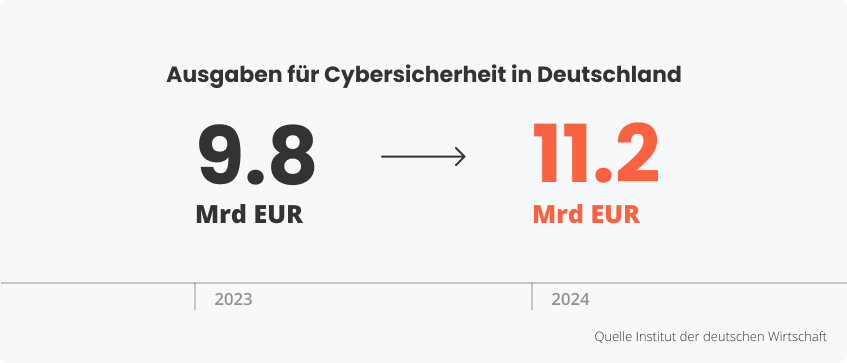

Heutzutage geht es nicht mehr um physische oder digitale Sicherheit, sondern um physische und digitale Sicherheit. Sicherheitsmaßnahmen für Gebäude, Anlagen und IT-Systeme sind entscheidend, um Ausfälle und unbefugte Zugriffe zu verhindern und den reibungslosen Geschäftsbetrieb sicherzustellen. Zudem erwarten Kunden und Partner von einem Unternehmen, dass seine Netzwerksicherheit und physischen Schutzvorkehrungen up-to-date sind, denn nur so sind sensible Daten und Vermögenswerte in guten Händen. Investitionen in Sicherheitslösungen erhöhen nicht nur die Widerstandsfähigkeit gegen Angriffe, sondern stärken auch das Vertrauen in das Unternehmen. Deshalb werden die Ausgaben für Cybersicherheit in Deutschland im Jahr 2024 auf 11,2 Milliarden Euro steigen – ein Anstieg von 13,8 Prozent im Vergleich zu 2023 (9,8 Milliarden Euro).

Risiken bei unzureichender Sicherheitsvorkehrung

Zu den Gefahren unzureichender Sicherheit zählen Betriebsunterbrechungen und der Verlust vertraulicher oder kritischer Daten. Ein physischer Einbruch oder ein Cybervorfall kann die Geschäftstätigkeit lahmlegen und nachhaltigen Reputationsverlust verursachen. Neben finanziellen Schäden drohen auch rechtliche Konsequenzen und Vertrauensverluste bei Kunden.

Physische Sicherheitsmaßnahmen

Zutrittskontrollen und Überwachungssysteme

Unternehmen sollten sicherstellen, dass nur autorisierte Personen Zugang zu Gebäuden und sensiblen Bereichen erhalten – etwa durch elektronische Schlüsselkarten, PIN-Codes oder biometrische Scanner in Kombination mit Sicherheitspersonal am Empfang. Videoüberwachung und Alarmanlagen ergänzen diese Maßnahmen, indem sie das Gelände und Innenbereiche rund um die Uhr im Blick behalten und im Ernstfall sofort einen Alarm auslösen. Diese Zugriffskontrolle im Unternehmen schreckt potenzielle Eindringlinge ab und ermöglicht es, Sicherheitsvorfälle frühzeitig zu erkennen und zu reagieren.

Schutz vor Umwelteinflüssen und physischen Schäden

Physische Sicherheit bedeutet nicht nur Schutz vor menschlichen Eindringlingen, sondern auch Vorsorge gegen Umwelteinflüsse und unvorhergesehene Ereignisse. Unternehmen sollten ihre Infrastrukturen gegen Feuer, Wasser, Stromausfälle und ähnliche Gefahren absichern. Dazu gehören Brandmelde- und Löschanlagen, Rauch- und Wärmesensoren sowie Überspannungsschutz und USV-Systeme zur Aufrechterhaltung des Betriebs bei Stromausfällen.

Sicherheitszonen und Zugangsbeschränkungen

Eine bewährte Strategie ist die Einrichtung von Sicherheitszonen im Unternehmen mit gestaffelten Zugangsbeschränkungen. Diese Zonen werden oft durch zusätzliche Maßnahmen geschützt, etwa doppelte Authentifizierung an Türen oder stetige Überwachung durch Sicherheitstechnik. Durch klar definierte Sicherheitsbereiche und dazugehörige Sicherheitsrichtlinien wissen alle im Unternehmen, wo sie sich frei bewegen dürfen und wo besondere Vorsicht und Berechtigung erforderlich ist. Das Ergebnis sind kleinere Angriffsflächen – selbst wenn Unbefugte ins Gebäude gelangen, bleiben kritische Bereiche geschützt.

Entdecken Sie Lösungen für maximale Unternehmenssicherheit.

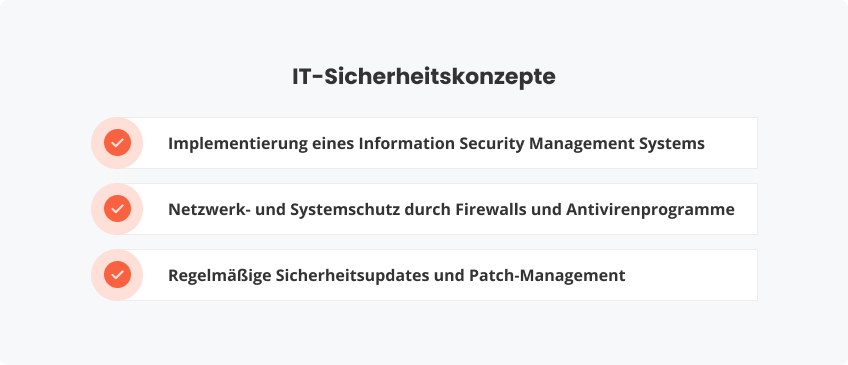

IT-Sicherheitskonzepte

Implementierung eines Information Security Management Systems (ISMS)

Die Implementierung eines ISMS nach Standards wie ISO 27001 oder BSI IT-Grundschutz hilft, Sicherheitsrichtlinien zu dokumentieren und Verantwortlichkeiten klar festzulegen. So werden Risiken systematisch identifiziert und priorisiert, um geeignete technische und organisatorische Maßnahmen abzuleiten. Die umgesetzten Sicherheitsmaßnahmen schützen vor Betriebsausfällen und Datenpannen und sorgen damit für einen reibungslosen Geschäftsbetrieb.

Netzwerk- und Systemschutz durch Firewalls und Antivirenprogramme

Zu einem robusten IT-Sicherheitskonzept gehört die Absicherung des Netzwerks und der Endgeräte durch aktuelle Firewalls und Antivirensoftware. Firewalls bilden die erste Verteidigungslinie an der Netzwerkgrenze: Sie überwachen den Datenverkehr und blockieren unautorisierte Zugriffe von außen, damit Hacker gar keine Angriffsfläche finden. Antivirenprogramme schützen die internen Systeme vor Malware, indem sie schädliche Dateien und verdächtiges Verhalten aufspüren und unschädlich machen.

Regelmäßige Sicherheitsupdates und Patch-Management

Unternehmen müssen dafür sorgen, dass Betriebssysteme, Server und Anwendungen stets auf dem aktuellen Stand sind. Ein koordiniertes Patch-Management bedeutet, Updates zeitnah geplant und ausgerollt werden – idealerweise automatisiert, um nichts zu vergessen. Dadurch werden bekannte Sicherheitslücken geschlossen, was die Angriffsfläche deutlich reduziert und gleichzeitig die Systemstabilität erhöht.

Datenschutz und Compliance

Einhaltung der DSGVO und anderer gesetzlicher Vorgaben

Im Bereich Datenschutz steht für Unternehmen die Einhaltung der DSGVO sowie weiterer relevanter Gesetze an erster Stelle. Die DSGVO fordert unter anderem, personenbezogene Daten nur mit Rechtsgrundlage zu verarbeiten, Transparenz gegenüber Betroffenen zu wahren und technische sowie organisatorische Schutzmaßnahmen zu implementieren. Die Datenschutz-Grundverordnung schreibt zudem Prinzipien wie Privacy by Design vor – Sicherheits- und Datenschutzaspekte sollten also bereits bei der Entwicklung von Prozessen und IT-Systemen berücksichtigt werden.

Datenklassifizierung und Zugriffskontrollen

Diese Klassifizierung schafft Klarheit darüber, welche Informationen besonders schützenswert sind, und bildet die Grundlage für abgestufte Zugriffskontrollen im Unternehmen. Konkret sollten streng vertrauliche Daten nur einem kleinen Personenkreis zugänglich sein, während weniger kritische Daten breiter verfügbar sein können. Technische Maßnahmen unterstützen dies: Zugangsbeschränkungen auf Dateiserver-Ebene, rollenbasierte Rechte in Anwendungen und Verschlüsselung sensibler Dateien stellen sicher, dass jeder Mitarbeiter nur die Daten sehen kann, die er für seine Arbeit braucht.

Schulung der Mitarbeiter im Umgang mit sensiblen Daten

Menschen stellen oft die schwächste oder die stärkste Verbindung in der Sicherheitskette dar – je nachdem, wie gut sie geschult sind. Daher ist die regelmäßige Mitarbeiterschulung zum Datenschutz und zur IT-Sicherheit ein entscheidender Faktor für eine wirksame Sicherheitsstrategie. Studien zeigen, dass ein großer Teil der Sicherheitsvorfälle auf menschliches Fehlverhalten zurückzuführen ist (z. B. unsichere Passwörter, Klick auf Phishing-Mails) Durch kontinuierliche Schulungs- und Sensibilisierungsmaßnahmen wird das Bewusstsein der Belegschaft für mögliche Risiken geschärft.

Datenschutz? DSGVO-sicher – mit System.

Notfallmanagement und Wiederherstellungspläne

Entwicklung von Business Continuity Plans (BCP)

Ein BCP beschreibt, wie der Geschäftsbetrieb eines Unternehmens auch bei Katastrophen oder größeren Störungen aufrechterhalten bzw. schnell wiederhergestellt werden kann. Dazu werden zunächst potenzielle Risiken und Schwachstellen analysiert:

- Welche kritischen Geschäftsprozesse und Ressourcen sind unverzichtbar?

- Wie wirken sich Ausfälle auf das Unternehmen aus?

Basierend auf diesen Erkenntnissen legt der BCP konkrete Notfallstrategien und Wiederanlaufpläne fest.

Regelmäßige Backups und Wiederherstellungstests

Ein Backup-Konzept ist ein unverzichtbarer Teil der Notfallvorsorge und auch ein Teil des gesamten IT-Sicherheitskonzeptes, denn es sorgt dafür, dass Unternehmensdaten nach einem Verlust oder Angriff wiederhergestellt werden können. Regelmäßige Backups sämtlicher wichtiger Daten – idealerweise nach der 3-2-1-Regel (drei Kopien auf mindestens zwei unterschiedlichen Medien, davon eine Kopie an einem externen Ort) – bieten Schutz vor vielfältigen Szenarien, von Hardwareausfällen bis Ransomware-Angriffen.

Krisenkommunikation und Verantwortlichkeiten im Ernstfall

Eine klare Krisenkommunikation und definierte Verantwortlichkeiten sind im Notfall genauso wichtig wie technische Lösungen. Im Ernstfall – sei es ein Hackerangriff, ein Brand oder ein anderes kritisches Ereignis – muss schnell und geordnet reagiert werden. Mit guter Krisenkommunikation und vorbereitetem Team kann ein Unternehmen im Ernstfall schneller, entschlossener und geordneter reagieren, was Schäden begrenzt und die Basis für eine zügige Erholung legt.

FAQ

Unternehmen sollten physische Sicherheitsmaßnahmen wie Zutrittskontrollen und Überwachungssysteme implementieren. Zudem sind Brandschutz (Brandmelder, Sprinkler), USV-Anlagen für Stromausfälle sowie die Einteilung von Sicherheitszonen mit beschränktem Zugang für sensible Bereiche empfehlenswert, um Infrastruktur und Mitarbeiter effektiv zu schützen.

Ein ISMS stellt einen strukturierten Rahmen für die IT-Sicherheit bereit und definiert klare Sicherheitsrichtlinien sowie Prozesse im Unternehmen. Dadurch können Risiken systematisch identifiziert, Schutzmaßnahmen gezielt umgesetzt und deren Wirksamkeit regelmäßig überprüft und verbessert werden – die IT-Sicherheit wird also proaktiv gemanagt und kontinuierlich optimiert.

Die DSGVO schreibt vor, dass Unternehmen personenbezogene Daten rechtmäßig und transparent verarbeiten, nur notwendige Daten erheben und die Rechte der Betroffenen (auf Auskunft, Berichtigung, Löschung etc.) gewährleisten. Wichtige Aspekte sind daher: Einwilligungen korrekt einholen, Datensparsamkeit, technische und organisatorische Datensicherheitsmaßnahmen zum Schutz der Daten, Dokumentation aller Verarbeitungsprozesse – und nicht zuletzt die Vermeidung von Verstößen, da bei Nichteinhaltung hohe Bußgelder und rechtliche Konsequenzen drohen.

Generell sollten Unternehmen regelmäßige Sicherheitsüberprüfungen ihrer Systeme durchführen. Üblich ist es, mindestens einmal pro Jahr einen umfassenden Sicherheitscheck (z. B. Penetrationstest oder IT-Audit) anzusetzen und zusätzlich nach größeren Änderungen an der IT-Infrastruktur oder nach Sicherheitsvorfällen sofortige Überprüfungen durchzuführen, um neue Schwachstellen frühzeitig zu erkennen.

Die Schulung der Mitarbeiter spielt eine zentrale Rolle, da menschliches Fehlverhalten zu den häufigsten Ursachen von Sicherheitsvorfällen zählt Durch regelmäßige Mitarbeiterschulungen zum Datenschutz und zur IT-Sicherheit werden Mitarbeiter für Risiken sensibilisiert (etwa im Erkennen von Phishing-E-Mails, Umgang mit Passwörtern und sensiblen Informationen) und lernen, im Arbeitsalltag sicherheitsbewusst zu handeln – gut geschulte Mitarbeiter sind somit eine wirksame erste Verteidigungslinie des Unternehmens.