(Bevorzugen Sie Videos? Unten finden Sie eine kurze Zusammenfassung.)

Die IT-Sicherheitslandschaft entwickelt sich rasant weiter, und das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat daher seinen bewährten IT-Grundschutz grundlegend modernisiert, um deutschen Unternehmen und Organisationen einen zeitgemäßen, praxistauglichen Rahmen für Informationssicherheit zu bieten. Diese Modernisierung macht den Standard nicht nur aktueller und modularer, sondern auch international anschlussfähiger durch die Integration von ISO-Standards.

Schlüsselfakten

- Der modernisierte BSI-IT-Grundschutz ist modular, aktueller und besser für moderne IT-Umgebungen (Cloud, IoT) geeignet.

- Die neuen Standards 200-1 bis 200-3 strukturieren das ISMS und definieren drei Absicherungsniveaus (Basis, Standard, Kern).

- Das IT-Grundschutz-Kompendium vereinfacht die Umsetzung durch eine schlankere, bausteinbasierte Struktur.

- BSI-Standard 200-1 ist vollständig kompatibel mit ISO/IEC 27001 und erleichtert internationale Zertifizierungen.

- Die Implementierung erfordert signifikante Management-Unterstützung, Ressourcen und mehrere Monate bis über ein Jahr Aufwand.

Hintergrund der BSI-Grundschutz-Modernisierung

Die Transformation des bewährten IT-Grundschutzes war notwendig, um den Standard zeitgemäß und praxistauglich zu halten.

Ziele und Beweggründe für die Modernisierung

Die IT-Grundschutz-Methode des BSI existierte seit 1994, war aber mit ~5.000 Seiten und 1.600 Maßnahmen sehr umfangreich und teilweise veraltet geworden. Das BSI startete daher die Modernisierung, um die Anwendbarkeit zu verbessern und aktuelle Themen wie Cloud und IoT abzudecken. Die neue Version soll modularer und flexibler sein, damit auch kleinere Unternehmen mit angemessenem Aufwand ein Informationssicherheitsniveau nach Stand der Technik erreichen können.

Überblick über die neuen BSI-Standards 200-1 bis 200-3

Die bisherigen Standards der 100er-Reihe wurden durch ein neues, dreiteiliges Rahmenwerk abgelöst: Die BSI-Standards 200-1 bis 200-3 bilden nun das methodische Fundament des IT-Grundschutzes. Während BSI-Standard 200-1 allgemeine ISMS-Anforderungen definiert und vollständig kompatibel zur ISO/IEC 27001 ist, beschreibt BSI-Standard 200-2 die praktische Umsetzung mit drei flexiblen Vorgehensweisen: einer Basis-Absicherung als einfacher Einstieg, der bewährten Standard-Absicherung als vollständiger Sicherheitsprozess sowie der Kern-Absicherung für einen zunächst begrenzten Geltungsbereich.

Starten Sie Ihre Grundschutz-Modernisierung mit friendlyway heute.

Wesentliche Änderungen im modernisierten IT-Grundschutz

Der neue Grundschutz bringt strukturelle Verbesserungen mit sich, die die Anwendbarkeit erheblich steigern.

Einführung des IT-Grundschutz-Kompendiums als Ersatz für die bisherigen Kataloge

Das neue IT-Grundschutz-Kompendium ersetzt die umfangreichen Kataloge und reduziert den Umfang drastisch: statt ~5.000 Seiten umfasst die erste Edition etwa 763 Seiten mit 80 Grundschutz-Bausteinen. Jeder Baustein enthält Sicherheitsanforderungen in drei Kategorien: Basis-, Standard- und erhöhte Anforderungen, wodurch sofort ersichtlich ist, welche Maßnahmen für verschiedene Schutzlevel nötig sind.

Modularer Aufbau und Flexibilität für unterschiedliche Organisationstypen

Der neue IT-Grundschutz bietet drei flexible Vorgehensweisen: Die Basis-Absicherung richtet sich an kleinere Unternehmen und konzentriert sich auf grundlegende Schutzmaßnahmen. Die Standard-Absicherung entspricht dem bewährten Vollansatz und ermöglicht eine ISO 27001-Zertifizierung.

Die Kern-Absicherung erlaubt einen etappenweisen Einstieg, bei dem zunächst kritische Bereiche vollständig abgesichert werden. Dank dieser modularen Ansätze können Organisationen ihre individuelle Sicherheitsstrategie maßgeschneidert entwickeln, ohne über das Ziel hinauszuschießen oder Lücken zu hinterlassen.

Integration internationaler Standards wie ISO/IEC 27001

Ein zentrales Anliegen war die stärkere Orientierung an internationalen Standards, allen voran ISO/IEC 27001. Der BSI-Standard 200-1 ist vollständig mit ISO 27001 kompatibel – wer die Anforderungen erfüllt, etabliert damit praktisch ein ISMS nach ISO 27001. Diese Integration erleichtert die Compliance in multinationalen Kontexten und ermöglicht eine „ISO/IEC 27001-Zertifizierung auf Basis von IT-Grundschutz“.

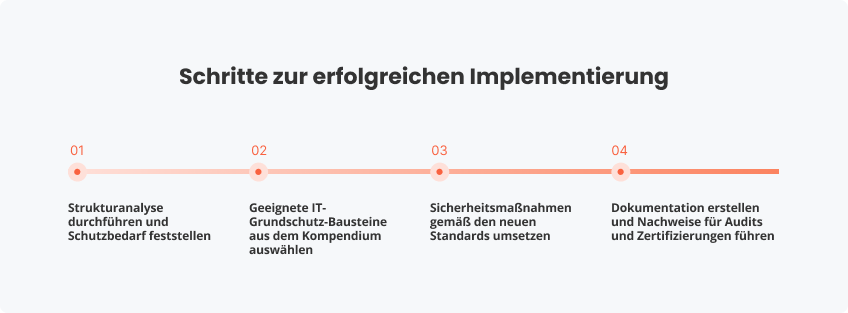

Schritte zur erfolgreichen Implementierung

Eine systematische Herangehensweise ist entscheidend für den Erfolg der IT-Grundschutz-Umsetzung.

Durchführung einer Strukturanalyse und Schutzbedarfsfeststellung

Am Anfang steht eine gründliche Strukturanalyse aller informationsverarbeitenden Einrichtungen – von Geschäftsprozessen bis zur IT-Infrastruktur. Anschließend wird für jedes Objekt der Schutzbedarf ermittelt, basierend auf den Konsequenzen eines Verlusts von Vertraulichkeit, Integrität oder Verfügbarkeit.

Auswahl geeigneter IT-Grundschutz-Bausteine aus dem Kompendium

Basierend auf der Strukturanalyse werden passende IT-Grundschutz-Bausteine aus dem Kompendium ausgewählt. Das Kompendium bietet für nahezu alle gängigen IT-Komponenten und Prozesse entsprechende Bausteine, die nach dem Need-to-have-Prinzip ausgewählt werden. Die Kunst besteht darin, alle relevanten Bereiche abzudecken, ohne unnötige Bausteine einzubeziehen.

Umsetzung der Sicherheitsmaßnahmen gemäß den neuen Standards

Für jeden gewählten Baustein werden die spezifischen Anforderungen umgesetzt, wobei eine Gap-Analyse hilft, bereits erfüllte von noch umzusetzenden Maßnahmen zu unterscheiden. Die Modernisierung erleichtert die Implementierung durch präzise, praxisnahe Formulierungen und zusätzliche Umsetzungshinweise.

Dokumentation und Nachweisführung für Audits und Zertifizierungen

Die Dokumentation des Sicherheitskonzepts ist essentiell für interne Steuerung und externe Prüfungen. Die Modernisierung fordert eine schlankere, weniger redundante Dokumentation, die dennoch alle wichtigen Informationen enthält. Für eine BSI-Grundschutz-Zertifizierung muss die Dokumentation so strukturiert sein, dass Auditoren die Erfüllung aller Anforderungen nachvollziehen können.

Herausforderungen und Lösungsansätze

Jede Modernisierung bringt praktische Herausforderungen mit sich, für die es bewährte Lösungswege gibt.

Umgang mit bestehenden Systemen und Prozessen

Organisationen mit bestehenden Sicherheitsprozessen stehen vor der Herausforderung der Migration auf die neuen Standards. Das BSI hat Migrationstabellen bereitgestellt, die zeigen, welche alte Maßnahme welcher neuen Anforderung entspricht. Ein systematischer Abgleich bestehender Policies mit den Kompendium-Anforderungen hilft, Kontinuität zu gewährleisten.

Schulung und Sensibilisierung der Mitarbeitenden für die neuen Anforderungen

Technische Maßnahmen entfalten nur dann ihre Wirkung, wenn Mitarbeitende sie verstehen und mittragen. Schulungsprogramme und kontinuierliche Sensibilisierungskampagnen sind daher kritische Erfolgsfaktoren. Die neuen BSI-Standards legen verstärkt Wert auf Awareness, da moderne Bedrohungen wie Cloud-Nutzung oder Homeoffice neue Kompetenzen erfordern.

Nutzung von Tools und Software zur Unterstützung der Implementierung

Spezialisierte ISMS-Tools können den Projektaufwand erheblich reduzieren, indem sie Strukturanalyse, Baustein-Zuordnung und Dokumentation digitalisieren. Typische Funktionen umfassen Asset-Management, Maßnahmenverfolgung und automatische Berichtserstellung. Moderne Tools integrieren oft mehrere Managementsysteme und schaffen so Synergieeffekte.

Entdecken Sie unsere Lösungen.

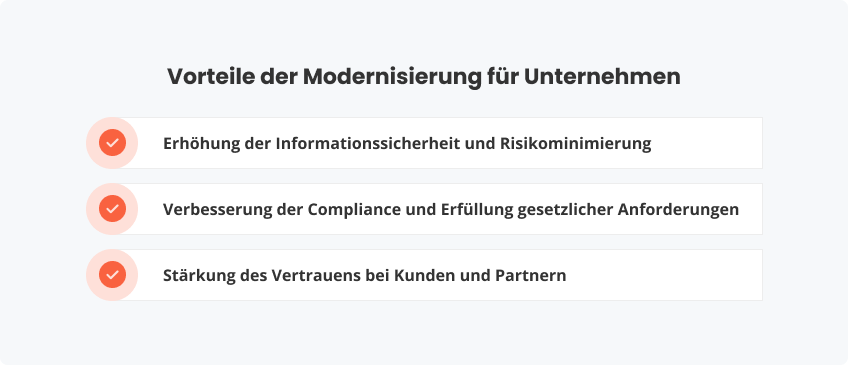

Vorteile der Modernisierung für Unternehmen

Die Investition an Zeit und Ressourcen zahlt sich durch konkrete Geschäftsvorteile aus.

Erhöhung der Informationssicherheit und Risikominimierung

Der modernisierte Grundschutz deckt aktuelle Bedrohungen und Technologien ab und entspricht dem Stand der Technik. Durch systematische Schwachstellenidentifikation und -behebung entsteht ein ganzheitliches Sicherheitskonzept, das die Wahrscheinlichkeit schwerer Sicherheitsvorfälle erheblich reduziert.

Verbesserung der Compliance und Erfüllung gesetzlicher Anforderungen

Die Umsetzung der Grundschutz-Anforderungen erfüllt den in vielen Gesetzen geforderten „Stand der Technik“. Unternehmen können nachweisen, dass sie DSGVO, IT-Sicherheitsgesetz und branchenspezifische Anforderungen erfüllen. Die klare Struktur erleichtert Audits und reduziert das Risiko von Compliance-Verstößen.

Stärkung des Vertrauens bei Kunden und Partnern

Ein zertifiziertes ISMS nach BSI-Grundschutz ist ein anerkanntes Qualitätssiegel, das Vertrauen schafft. In Ausschreibungen und Partnerschaftsverhandlungen können Unternehmen ein von unabhängiger Stelle geprüftes Sicherheitsniveau belegen. Gerade deutsche Kunden schätzen den BSI-Grundschutz als Differenzierungsmerkmal im Wettbewerb.

FAQ

Der neue IT-Grundschutz ist schlanker, moderner und flexibler, mit aktualisierten Inhalten, neuer Struktur und Einbindung moderner Technologien wie Cloud, IoT und Mobile Security. Er harmoniert besser mit ISO-Standards und reduziert bürokratischen Aufwand bei höherer Effektivität.

Die Erstimplementierung eines ISMS dauert meist mehrere Monate bis über ein Jahr, abhängig von Unternehmensgröße und Komplexität. Sicherheit ist ein kontinuierlicher Prozess, daher folgt nach der Erstumsetzung ein fortlaufender Betrieb mit Optimierungen.

Benötigt werden qualifiziertes Personal, Zeit, Budget für externe Unterstützung oder Tools sowie Management-Rückhalt. Auch Fachabteilungen und IT sollten Ressourcen bereitstellen, um Prozesse umzusetzen und Wissen aufzubauen.

Ja, es gibt staatliche Fördermittel, Schulungen, Beratungsprogramme und Initiativen wie die Allianz für Cyber-Sicherheit, die finanzielle und fachliche Unterstützung bieten. Externe Berater kennen die Programme oft und helfen bei Antragstellung und Umsetzung.

Bestehende BSI-Grundschutz-Zertifikate mussten bis 2021 auf das neue Schema migriert werden, während ISO-27001-Zertifikate ohne BSI-Grundschutz unverändert bleiben. Die Modernisierung macht Audits effizienter und die Dokumentation strukturierter, wodurch die Zertifizierung praxisgerechter wird.