Die Integration mobiler Zugangskontrolle in die Besucherverwaltung bietet Unternehmen eine moderne, flexible und sichere Methode, den Zugang zu Gebäuden und Einrichtungen zu steuern. Dieser Artikel beleuchtet die Grundlagen, den Integrationsprozess und die Herausforderungen sowie die zahlreichen Vorteile, die eine solche Lösung mit sich bringt.

Grundlagen der mobilen Zugangskontrolle

Definition und Funktionsweise

Die mobile Zugangskontrolle ermöglicht es Benutzern, über ihre mobilen Geräte, wie Smartphones oder Tabletcomputer, Zutritt zu bestimmten Bereichen zu erhalten. Hierbei ersetzt das mobile Endgerät traditionelle Zugangsmethoden wie physische Schlüssel, Ausweise oder Karten. Die Verwendung des Telefons über Wi-Fi oder andere Funknetze erhöht die Benutzerfreundlichkeit der Zugangskontrolle erheblich. Diese Zutrittskontrolllösung ist besonders in Unternehmen, Büros oder öffentlichen Einrichtungen sinnvoll, wo der Zutritt zu sensiblen Bereichen geregelt werden muss.

Mit unserem digitalen Empfang begeistern Sie Besucher von Anfang an.

Technologien: NFC, Bluetooth, QR-Codes

Moderne mobile Zugangskontrollsysteme nutzen verschiedene Technologien, um den Zutritt zu ermöglichen:

- NFC (Near Field Communication): Diese Technologie erlaubt es, Mobilgeräte in unmittelbarer Nähe miteinander zu kommunizieren. NFC wird häufig für kontaktlose Zahlungen oder den Zugang zu Sicherheitstüren genutzt.

- Bluetooth: Mit Bluetooth Low Energy (BLE) können Nutzer Türen über größere Entfernungen öffnen, ohne das Gerät direkt an die Tür halten zu müssen.

- QR-Codes: Diese Codes können gescannt werden, um den Zutritt zu bestimmten Bereichen zu ermöglichen. QR-Codes bieten eine kostengünstige und unkomplizierte Lösung.

Vorteile gegenüber traditionellen Methoden

Die mobile Zugangskontrolle bietet gegenüber traditionellen Methoden einige Vorteile:

- Flexibilität: Zutrittsrechte können in Echtzeit vergeben, entzogen oder angepasst werden.

- Kostenersparnis: Keine Notwendigkeit, physische Schlüssel oder Karten zu ersetzen.

- Sicherheit: Die Authentifizierung über mobile Geräte kann mehrstufig erfolgen, was die Sicherheit erhöht.

Besucherverwaltungssysteme im Überblick

Kernfunktionen moderner Besucherverwaltung

Moderne Besucherverwaltungssysteme ermöglichen eine nahtlose Erfassung und Verwaltung von Besucherinformationen. Nach dem Download der App auf ein Gerät mit Android oder iOS System kann die persönliche Identifikationsnummer zur Anmeldung verwendet werden. Dazu zählen die Registrierung, Verifizierung und Nachverfolgung von Besuchern in Echtzeit.

Datenerfassung und -verwaltung

Ein zentrales Merkmal solcher Systeme ist die effiziente Personalzeiterfassung und Verwaltung von Besucherdaten. Dies umfasst die Möglichkeit, persönliche Informationen sicher zu speichern und den Zutritt basierend auf festgelegten Berechtigungen zu gewähren.

Sicherheits- und Compliance-Aspekte

Sicherheit und Compliance spielen eine entscheidende Rolle in der Besucherverwaltung. Moderne Systeme gewährleisten die Einhaltung von Datenschutzvorgaben wie der DSGVO und bieten Optionen zur sicheren Datenverarbeitung und -speicherung. Durch Cloud Computing und flexiblen Quelltext kann die Zugangskontrolle um Mobile Payment Funktionen erweitert werden. Zwei-Faktor-Authentifizierung beinhaltet eine Überprüfung auf zwei Sicherheitsebenen, von denen eine die Biometrie, einschließlich Daktyloskopie (Fingerprint-Scan), einschließen kann.

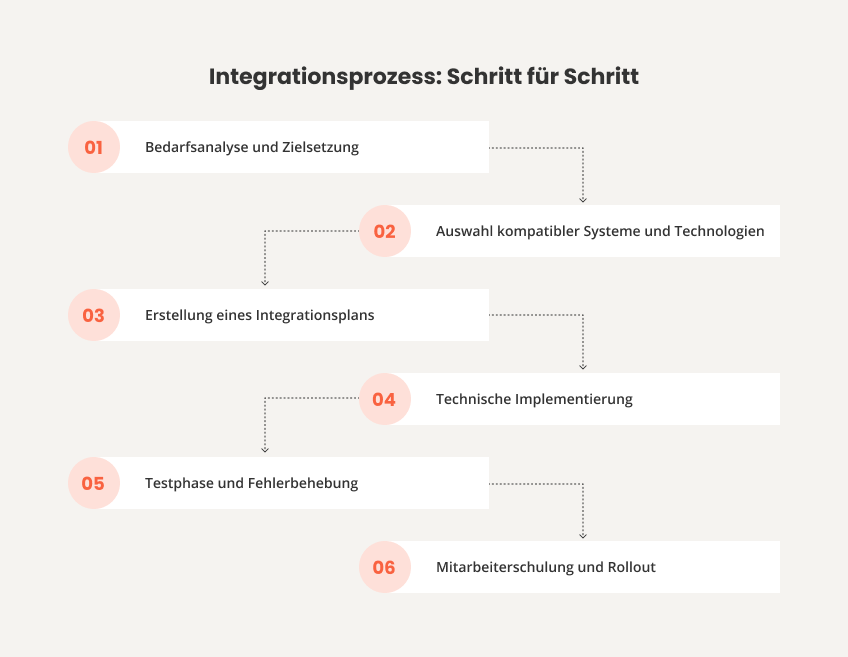

Integrationsprozess: Schritt für Schritt

Bedarfsanalyse und Zielsetzung

Der erste Schritt bei der Integration eines mobilen Zugangskontroll-Systems besteht in der Bedarfsanalyse. Hierbei sollten die spezifischen Anforderungen des Unternehmens klar definiert und konkrete Ziele festgelegt werden.

Auswahl kompatibler Systeme und Technologien

Im Anschluss erfolgt die Auswahl der geeigneten Systeme und Technologien, die den Anforderungen des Unternehmens entsprechen. Dabei muss geprüft werden, welche mobilen Technologien wie NFC oder Bluetooth für den Einsatz geeignet sind.

Erstellung eines Integrationsplans

Der Integrationsplan bildet die Grundlage für die Umsetzung des Projekts. Er beinhaltet zeitliche Vorgaben, Zuständigkeiten und technische Details.

Technische Implementierung

In dieser Phase wird das Besuchermanagementsystem technisch umgesetzt. Dies umfasst die Installation von Hardware und Software sowie die Anpassung an bestehende Infrastrukturen.

Testphase und Fehlerbehebung

Nach der Implementierung erfolgt eine Testphase, in der die Funktionalität geprüft und potenzielle Fehler behoben werden.

Mitarbeiterschulung und Rollout

Eine gründliche Schulung der Mitarbeiter stellt sicher, dass alle Beteiligten das System korrekt nutzen können. Nach der Schulung erfolgt der vollständige Rollout.

Technische Aspekte der Integration

API-Schnittstellen und Protokolle

Eine erfolgreiche Integration erfordert die Nutzung von API-Schnittstellen, um die mobile Zugangskontrolle mit bestehenden Systemen zu verknüpfen. Hierbei sind Protokolle wie REST oder SOAP besonders relevant.

Datenbankintegration und Synchronisation

Die mobile Zugangskontrolle muss in bestehende Datenbanken integriert werden, um den Datenaustausch zu ermöglichen. Eine regelmäßige Synchronisation stellt sicher, dass alle Daten aktuell bleiben.

Sicherheitsarchitektur und Verschlüsselung

Informationssicherheit ist ein zentraler Aspekt bei der Integration mobiler Zugangskontrolle. Eine robuste Sicherheitsarchitektur, einschließlich Verschlüsselungstechnologien, schützt vor unbefugtem Zugriff.

Cloud vs. On-Premise-Lösungen

Unternehmen müssen entscheiden, ob sie eine Cloud-basierte oder eine On-Premise-Lösung bevorzugen. Cloud-Lösungen bieten Flexibilität und Skalierbarkeit, während On-Premise-Lösungen oft höhere Sicherheitsanforderungen erfüllen.

Anpassung der Geschäftsprozesse

Neugestaltung des Besucherempfangs

Die Integration mobiler Zugangskontrolle erfordert eine Anpassung des Besucherempfangs, um den neuen Zugangsmethoden Rechnung zu tragen.

Optimierung der Zugangsverwaltung

Durch die Einführung mobiler Technologien kann die Zugangsverwaltung effizienter gestaltet und Prozesse automatisiert werden.

Integration in bestehende Sicherheitsprotokolle

Die mobile Zugangskontrolle sollte in bestehende Sicherheitsprotokolle integriert werden, um einen nahtlosen Ablauf zu gewährleisten.

Datenschutz und rechtliche Aspekte

DSGVO-Konformität bei der Integration

Die Einhaltung der DSGVO ist bei der Integration mobiler Zugangskontrolle unerlässlich. Dies betrifft insbesondere die Verarbeitung und Speicherung personenbezogener Daten.

Datenspeicherung und -löschung

Moderne Systeme müssen sicherstellen, dass Daten nur so lange gespeichert werden, wie es notwendig ist, und anschließend gelöscht werden.

Einwilligungsmanagement für Besucher

Besucher müssen vor dem Zutritt ihre Zustimmung zur Datenerfassung und -verarbeitung geben. Ein transparentes Einwilligungsmanagement ist daher entscheidend.

Herausforderungen und Lösungsansätze

Technische Kompatibilitätsprobleme

Ein häufiger Stolperstein bei der Integration ist die technische Kompatibilität mit bestehenden Systemen. Eine gründliche Planung und Anpassung kann hier Abhilfe schaffen.

Überwindung von Widerständen in der Organisation

Widerstände seitens der Mitarbeiter sind nicht ungewöhnlich. Schulungen und klare Kommunikation über die Vorteile können helfen, diese Hürden zu überwinden.

Handhabung von Legacy-Systemen

Altsysteme stellen oft eine Herausforderung dar, insbesondere wenn diese nur eingeschränkt kompatibel sind. Hier bieten Middleware-Lösungen einen Ausweg.

Skalierbarkeit und Flexibilität

Das System sollte so ausgelegt sein, dass es mit den Anforderungen des Unternehmens wächst und flexibel anpassbar bleibt.

Messung des Integrationserfolgs

Definierung von KPIs

Zur Messung des Erfolgs sollten Key Performance Indicators (KPIs) definiert werden, die den Fortschritt der Integration überwachen.

Analyse von Effizienzsteigerungen

Durch die mobile Zugangskontrolle lassen sich oft signifikante Effizienzsteigerungen erzielen, etwa durch schnellere Besucherabwicklung.

Benutzer- und Besucherzufriedenheit

Die Zufriedenheit der Benutzer und Besucher ist ein wesentlicher Indikator für den Erfolg der Integration.

Digitalisieren Sie Ihren Eingangsbereich für mehr Effizienz und Professionalität.

Fallstudien und Praxisbeispiele

Integration in einem multinationalen Konzern

Große Konzerne profitieren von der mobilen Zugangskontrolle, indem sie internationale Standorte zentral verwalten und Zugangskontrollen effizienter gestalten.

Lösung für ein mittelständisches Unternehmen

Auch mittelständische Unternehmen können durch die Integration mobiler Zugangskontrolle ihre Sicherheitsstandards erhöhen und den Besucherempfang optimieren.

Spezialfall: Integration im Gesundheitswesen

Im Gesundheitswesen sind strikte Sicherheitsvorgaben entscheidend. Hier bietet die mobile Zugangskontrolle eine flexible und sichere Lösung für den Zugang zu sensiblen Bereichen.

Zukunftsperspektiven und Trends

KI und maschinelles Lernen in der Zugangskontrolle

Künstliche Intelligenz und maschinelles Lernen werden in Zukunft eine größere Rolle spielen und die Zutrittskontrolle durch selbstlernende Systeme optimieren.

Biometrische Verfahren und ihre Integration

Die Integration biometrischer Verfahren wie Gesichtserkennung wird die Sicherheit im Besuchermanagement weiter erhöhen.

IoT und die vernetzte Besucherverwaltung

Das Internet der Dinge (IoT) wird zukünftig eine zentrale Rolle spielen und die Vernetzung von Zugangskontrollsystemen und anderen Sicherheitslösungen ermöglichen.

FAQ

Die Dauer des Integrationsprozesses hängt von der Komplexität des Systems ab, liegt aber in der Regel zwischen zwei und sechs Monaten.

Die Kosten variieren je nach Größe des Unternehmens und der gewählten Technologie. Für kleinere Unternehmen beginnen die Kosten oft bei wenigen tausend Euro.

Ja, moderne Systeme bieten API-Schnittstellen, die eine nahtlose Integration ermöglichen.